Moin,

wie im Titel steht, frage ich mich, ob Hashwerte als Beweismittel vor Gericht zugelassen sind.

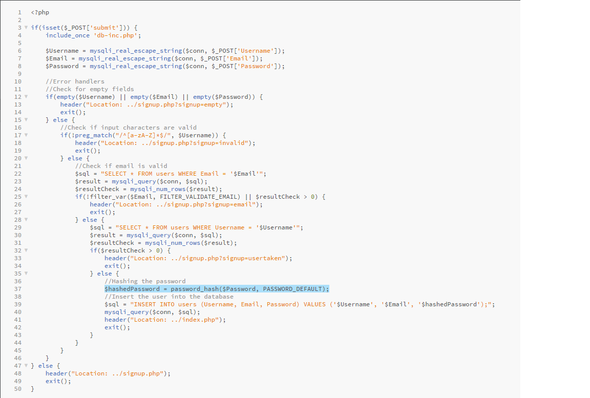

Das Konzept der Hashwerte ist denkbar einfach, es kommt ein Input rein, dieser durchläuft den Algorithmus und am Ende kommt ein einzigartiger Hashwert bei raus.

In den USA wurden bereits einige Gerichtsurteile auf Hashwertbeweise gefällt. Kurz, es wurde eine Festplatte beschlagnahmt (bzw. alle Speichermedien). Diese "interessanten" Daten waren allerdings in einem passwortgeschützten Archiv und der Beschuldigte wollte das Passwort selbstverständlich nicht rausrücken. Da die Ermittler allerdings auf die Hashes zugreifen konnten und diese mit einer Hashdatenbank von KiPo-Hashwerten verglichen haben, konnten sie einige Treffer feststellen und der Beschuldigte wurde daraufhin verurteilt.

Allerdings ist Anfang 2017 ein vermeintlich "sicherer" Hashalgorithmus von einer Forschergruppe geknackt worden. Dabei wurde einfach eine "Abkürzung" im Code genutzt und sehr viel CPU-Zeit verwendet. Dadurch gibt es die Möglichkeit in relativ kurzer Zeit aus einem Hashwert eine zweite Datei (unterschiedlich zur ersten Datei) zur erstellen, mit genau denselbem Hash, wie die erste Datei.

Mit Hinblick auf die bisher gefällten Urteile, wäre es nun möglich, dass der Täter, Einspruch einlegen kann und sich auf die Unsicherheit der Algorithmen berufen kann oder würde dies vom Gericht abgelehnt werden, da zum einen beinahe ein Supercomputer möglich wäre, um eine zweite Datei mit demselben Hashwert zu bilden?

Auch wäre es sinnvoll sich die Frage zu stellen, ab wann dieser Hashalgorithmus als "unsicher" gebrandet werden würde, da die Computer mit jedem Jahr leistungsfähiger werden und es irgendwann selbst für Heimanwender relativ einfach wäre, sowas zu bewerkstelligen.

Danke schonmal, für die Antworten!