AntiViren Programm deaktiviert sich nicht mehr?

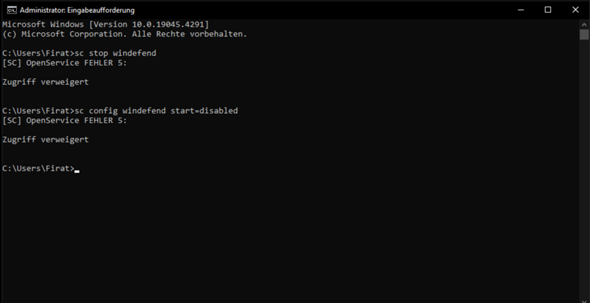

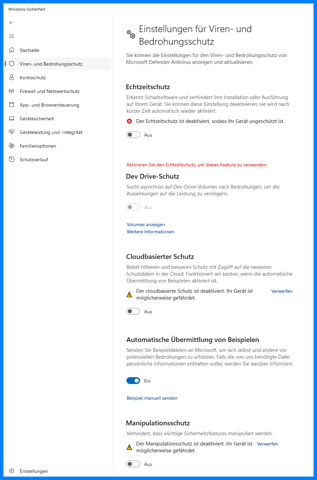

Hey, ich kann mein Windowsdefender nicht mehr deaktivieren, kann mir jemand helfen? Es funktioniert auch nicht mit CMD. Und Via Windwos Einstellung auch nicht

4 Antworten

Leider machst Du zu Deiner Vorgehensweise keine näheren Angaben.

Grundsätzlich lässt er sich deaktivieren - aber nicht dauerhaft.

Versuche es mal wie folgt: https://www.netzwelt.de/anleitung/163573-windows-10-defender-deaktivierenso-gehts.html

Wenn Du ein anderes Virenschutzprogramm, wie Avast (Free) oder Avira (Free) z. B. installierst, wird der Defender automatisch deaktiviert.

Da hier keiner helfen will hier ein kleiner "Guide":

Zuerst musst du in den Registrierungs-Editor (per Eingabeaufforderung [Windows+R] und dann regedit eingeben.

Jetzt musst du oben im Navigierungspfad "Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" eingeben.

In dem großen Feld erstellst du nun mit Rechtsklick eine DWORD-Wert(32bit) an.

Den nennst du "DisableAntiSpyware". Nun Doppelklick auf den DWORD und den Wert zu "1" setzen und "OK" drücken. Jetzt nur noch PC neustarten. Zum aktivieren des Defenders den Wert einfach wieder löschen.

Meiner Erfahrung nach kann man alles mit der Registry machen. Ich bin kein großer Experte aber wenn ein Virus schon die Registry öffnen kann, hat der Defender doch schon längst versagt, oder nicht? Deswegen kann man wahrscheinlich immer noch so einfach den Defender über die Registry ausschalten.

wenn ein Virus schon die Registry öffnen kann, hat der Defender doch schon längst versagt

nö... Wenn der Nutzer es erlaubt ... hat sich die Sache für den Defender erledigt...

Die meisten Viren kommen mit einem ganz normalen Installer(Script), welches ganz legal wie jeder normale Installer Adminrechte anfordert.

...und brav vom Nutzer zugelassen wird. (schließlich glaubt der es wäre für sein Programm nötig). Der Defender hat daran nichts zu monieren, denn dass ist die ganz normale Vorgehensweise, schließlich ist dies nötig wenn unter "C:\Program Files\..." installiert werden soll .

Damit hat auch ein potentielles Virus schon mal Adminrechte und damit Zugriff auf HKEY_LOCAL_MACHINE und jede AV-Software schaut schläfrig zu.

Hier ein kleines völlig harmloses Batch-Script, welches genau dies demonatriert:

demo.cmd

@echo off

chcp 65001 >nul

net session >nul 2>&1 && goto :AdminBatch

set "elevator=%temp%\%~n0.elevate.js"

set "elevationCmdLine=cd /d "%cd%"&call "%~f0" %*"

set "elevationCmdLine=%elevationCmdLine:&=^&%"

echo new ActiveXObject^("shell.application"^).ShellExecute^('cmd','/c %elevationCmdLine:\=\\% ' ,'','runas',4^); >"%elevator%"

wscript "%elevator%"

del "%elevator%"

exit /b

:AdminBatch

reg add "HKLM\Software\Erzesel" /ve /d "Ich war hier" /f

echo schau nach ob HKEY_LOCAL_MACHINE\SOFTWARE\Erzesel (Standard) auf "Ich war hier" gesetzt wurde.

echo drücke eine beliebige Taste um den Registykey:

echo "HKEY_LOCAL_MACHINE\SOFTWARE\Erzesel" wieder zu löschen

pause >nul

reg delete "HKLM\Software\Erzesel" /f

pause

(wie schön, da steht sogar noch "verifizierter Herausgeber: Microsoft Windows" , das gilt jedoch nur für cmd.exe nicht für das ausgeführte Script, das ist meins)

Keine Sorge, die Batch erzeugt im "Adminbereich" lediglich einen Schlüssel mit meinem Namen. und räumt ihren "Dreck" hinterher wieder weg.

Ebensogut kannst Du automatisiert auch den Wert zur "Deaktivierung" des Defenders setzen :

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender" /v "DisableAntiSpyware" /t REG_DWORD /d 1 /f

Keine Gegenwehr. der Wert wird eingetragen.

Wenn das System einigermaßen aktuell ist (min 22H1), passiert jedoch nichts der Systemschutz von Windows entfernt (beim Neustart) diesen Wert automatisch aus der Registry.

...und was eine popelige kleine Batch kann, ist auch in jeder anderen Sprache legal. Viele Viren bedienen sich sogar Scripting-Elementen, weil diese sich leichter tarnen lassen, als compilierter Code.

Der beste Virenschutz nutzt herzlich wenig, wenn Nutzer sich dumm verhalten.

...und das wohl dümmste ist die Installation von 3.Anbieter-AV-Software. Diese hebelt den Kernelschutz von Windows aus um sich selbst noch vor dem Defender zu platzieren und diesen auszuschalten und durchlöchert damit das gesamte Sicherheitskonzept von Windows.

...und warum erlaubt Microsoft das Durchlöchern des Kernelschutzes? Weil der Gesetzgeber verlangt, das "Fremd-AV" installiert werden darf...

hat aber tatsächlich funktioniert

Wenn das funktioniert hat, solltest Du dringend die Systemintegrität Deines Windows anzweifeln. Der Systemschutz entfernt normalerweise diesen Wert aus der Registry.

Entweder Du nutzt "Windows-Server" oder Dein Windows ist auf dem Stand vor "22H1" oder irgendeine 3.Anbieter-AV-Software hat einen Schaden am Systemschutz verursacht.

Komisch. Du kriegst im normalen Fenster der Windows-Sicherheit diese Einstellungen nicht umgeklickst?! Schau mal, so geht das normalerweise:

Erzähl ruhig was zu deinem System. Hattest du vorher irgendein „Antivirenprogramm“ installiert gehabt wie Spyhunter oder Totalav Antivirus? Oder hast du sonst irgendwas an deinem System gemacht/installiert/getestet? Denn normalerweise bekommt jeder, der will, den Microsoft Windows Defender Antivirus so ausgeschaltet- zumindest bis zum nächsten Windows-Neustart, dann aktiviert Windows ihn nämlich wieder.

sieht bei mir genauso aus, nur in Grau. Davor hab ich ein anderes Defender gehabt, Spyhunter

Ah okay. Mit dem hatten diverse Leute schon Schwierigkeiten gehabt. Hier findest du eine Anleitung, wie du die Reste davon entfernt bekommst. Danach sollte es auch wieder mit deinem Windows Defender klappen: https://anleitung.trojaner-board.de/spyhunter-entfernen

Warum will man das deaktivieren???

Der Defender dient zum Schutz deines PCs. Dazu istver recht gut integriert, so dass er seinen Dienst recht unauffällig verrichtet.

Das geht nur noch auf WindowsServer-Systemen!

Immer erst schauen wie alt die Informationen sind, welche Du weitergibst.

Es wäre ja der feuchte Traum eines Virenproggrammierers, wenn sich der Schutz dur einfaches Setzen eines Registry-Werts deaktivieren ließe 😅

...zumal es Wege gibt auch ohne Neustart Änderungen an der Registry ohne Reboot, zu berücksichtigen.

Microsoft hat gut daran getan derartig banale Löcher zu stopfen.