Man hat ja nur ein Haufen Hardware, aber wie ermöglicht man es, dass der Computer die Befehle der Maschinensprache versteht und umsetzt? Dasselbe mit Lochkarten...Wie versteht er das? Das ist ja nur Strom an, Strom aus in bestimmter Reihenfolge. Wie kann er etwas damit anfangen? Mich verwirrt das.

Verwandte Themen

Wie versteht ein Computer, was er bei 0 und 1 machen soll?

Computer,

Schule,

Mathematik,

Linux,

programmieren,

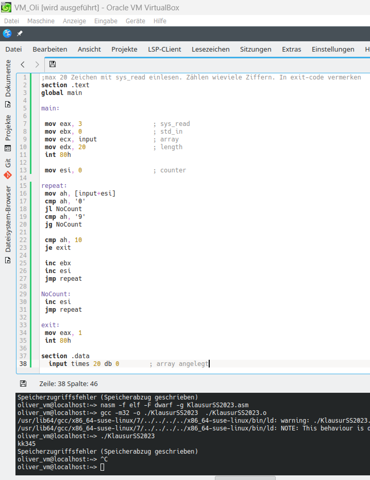

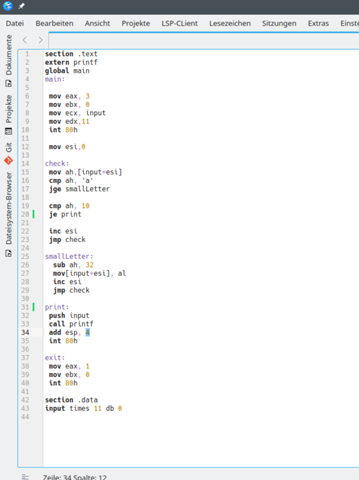

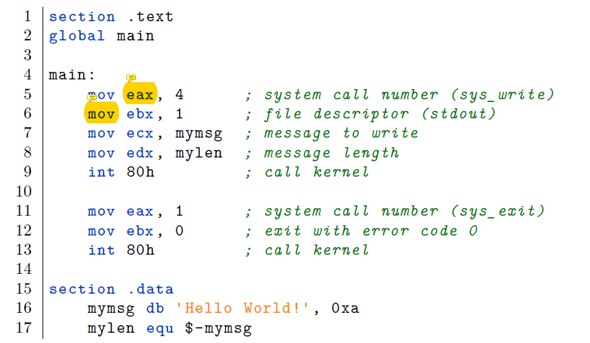

Assembler,

CPP,

Informatik,

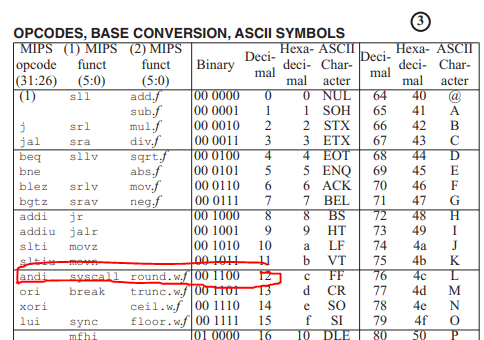

binär,

Binärsystem

Was sind ASEL und BSEL im Mikroinstruktionregister und Wofür sind sie zuständig?

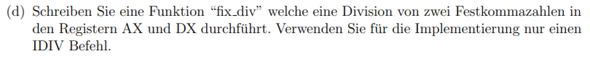

Assembler,

Register