Die Software Shrew Soft VPN war für den Mist verantwortlich.

Möge das jemandem helfen, der vielleicht mal zufälllig auch diesen Rotz nutzt.

Das Array dynamischer Größe hat insofern eine dynamische Größe als das beim Überschreiten der aktuell verfügbaren, bereits allozierten Kapazität (c++: capacity) der Inhalt aus dem alten Array in ein neues größeres Array kopiert wird und das alte Array schlussendlich verworfen wird.

Ein Beispiel wäre der Typ std::vector<>:

#include <iostream>

#include <vector>

int main()

{

std::vector<int> myvector;

int cap ;

int i_rh{};

for (int i=0; i<100; i++)

{

std::cout << "neue Elemente verfuegbar: " << myvector.capacity() - myvector.size() << "\n";

cap = myvector.capacity();

if (!(cap - myvector.size()))

{

myvector.push_back(i);

std::cout << "Für Element nummer " << i + 1 << " musste capacity auf " << myvector.capacity() << " (2 hoch " << i_rh++ << ") erhoeht werden, denn vergeben " << i << "/" << cap << " Elemente\n";

continue;

}

myvector.push_back(i);

}

std::cout << "size: " << (int) myvector.size() << '\n';

std::cout << "capacity: " << (int) myvector.capacity() << '\n';

std::cout << "es wurde insgesamt " << i_rh << " Mal der Speicher für myvector erhöht\n";

}

Der Code gibt auf meinem Gerät

neue Elemente verfuegbar: 0

Für Element nummer 1 musste capacity auf 1 (2 hoch 0) erhoeht werden, denn vergeben 0/0 Elemente

neue Elemente verfuegbar: 0

Für Element nummer 2 musste capacity auf 2 (2 hoch 1) erhoeht werden, denn vergeben 1/1 Elemente

neue Elemente verfuegbar: 0

Für Element nummer 3 musste capacity auf 4 (2 hoch 2) erhoeht werden, denn vergeben 2/2 Elemente

neue Elemente verfuegbar: 1

neue Elemente verfuegbar: 0

Für Element nummer 5 musste capacity auf 8 (2 hoch 3) erhoeht werden, denn vergeben 4/4 Elemente

neue Elemente verfuegbar: 3

neue Elemente verfuegbar: 2

neue Elemente verfuegbar: 1

neue Elemente verfuegbar: 0

Für Element nummer 9 musste capacity auf 16 (2 hoch 4) erhoeht werden, denn vergeben 8/8 Elemente

neue Elemente verfuegbar: 7

neue Elemente verfuegbar: 6

neue Elemente verfuegbar: 5

neue Elemente verfuegbar: 4

neue Elemente verfuegbar: 3

neue Elemente verfuegbar: 2

neue Elemente verfuegbar: 1

neue Elemente verfuegbar: 0

Für Element nummer 17 musste capacity auf 32 (2 hoch 5) erhoeht werden, denn vergeben 16/16 Elemente

neue Elemente verfuegbar: 15

neue Elemente verfuegbar: 14

neue Elemente verfuegbar: 13

neue Elemente verfuegbar: 12

neue Elemente verfuegbar: 11

neue Elemente verfuegbar: 10

neue Elemente verfuegbar: 9

neue Elemente verfuegbar: 8

neue Elemente verfuegbar: 7

neue Elemente verfuegbar: 6

neue Elemente verfuegbar: 5

neue Elemente verfuegbar: 4

neue Elemente verfuegbar: 3

neue Elemente verfuegbar: 2

neue Elemente verfuegbar: 1

neue Elemente verfuegbar: 0

Für Element nummer 33 musste capacity auf 64 (2 hoch 6) erhoeht werden, denn vergeben 32/32 Elemente

neue Elemente verfuegbar: 31

neue Elemente verfuegbar: 30

neue Elemente verfuegbar: 29

neue Elemente verfuegbar: 28

neue Elemente verfuegbar: 27

neue Elemente verfuegbar: 26

neue Elemente verfuegbar: 25

neue Elemente verfuegbar: 24

neue Elemente verfuegbar: 23

neue Elemente verfuegbar: 22

neue Elemente verfuegbar: 21

neue Elemente verfuegbar: 20

neue Elemente verfuegbar: 19

neue Elemente verfuegbar: 18

neue Elemente verfuegbar: 17

neue Elemente verfuegbar: 16

neue Elemente verfuegbar: 15

neue Elemente verfuegbar: 14

neue Elemente verfuegbar: 13

neue Elemente verfuegbar: 12

neue Elemente verfuegbar: 11

neue Elemente verfuegbar: 10

neue Elemente verfuegbar: 9

neue Elemente verfuegbar: 8

neue Elemente verfuegbar: 7

neue Elemente verfuegbar: 6

neue Elemente verfuegbar: 5

neue Elemente verfuegbar: 4

neue Elemente verfuegbar: 3

neue Elemente verfuegbar: 2

neue Elemente verfuegbar: 1

neue Elemente verfuegbar: 0

Für Element nummer 65 musste capacity auf 128 (2 hoch 7) erhoeht werden, denn vergeben 64/64 Elemente

neue Elemente verfuegbar: 63

neue Elemente verfuegbar: 62

neue Elemente verfuegbar: 61

neue Elemente verfuegbar: 60

neue Elemente verfuegbar: 59

neue Elemente verfuegbar: 58

neue Elemente verfuegbar: 57

neue Elemente verfuegbar: 56

neue Elemente verfuegbar: 55

neue Elemente verfuegbar: 54

neue Elemente verfuegbar: 53

neue Elemente verfuegbar: 52

neue Elemente verfuegbar: 51

neue Elemente verfuegbar: 50

neue Elemente verfuegbar: 49

neue Elemente verfuegbar: 48

neue Elemente verfuegbar: 47

neue Elemente verfuegbar: 46

neue Elemente verfuegbar: 45

neue Elemente verfuegbar: 44

neue Elemente verfuegbar: 43

neue Elemente verfuegbar: 42

neue Elemente verfuegbar: 41

neue Elemente verfuegbar: 40

neue Elemente verfuegbar: 39

neue Elemente verfuegbar: 38

neue Elemente verfuegbar: 37

neue Elemente verfuegbar: 36

neue Elemente verfuegbar: 35

neue Elemente verfuegbar: 34

neue Elemente verfuegbar: 33

neue Elemente verfuegbar: 32

neue Elemente verfuegbar: 31

neue Elemente verfuegbar: 30

neue Elemente verfuegbar: 29

size: 100

capacity: 128

es wurde insgesamt 8 Mal der Speicher für myvector erhöht

aus.

Ersichtlich wird also, dass std::vector

myvector.capacity()

in 2-er-Potenzen erhöht, und zwar immer dann, wenn die aktuell noch verfügbare Anzahl an Elementen im vector 0 ist.

myvector.capacity()

gibt hierbei immer die Anzahl der Elemente an, die aktuell maximal in den allozierten Speicherbereich (ergo dem Vektor) geschrieben werden können, ohne dass Vector ein nächstgrößeres Array mit i + 1 der Größe repräsentiert als Summe einer Reihe

im Speicher reservieren muss und dann die Daten ins neue Array kopiert.

Dadurch wird wieder Platz für

neue Elemente im Vektor.

Dynamisch alloziertes ArrayEin dynamisch alloziertes Array ist ein Array, dessen Größe zur Laufzeit festgelegt wird. Da seine Größe zur Laufzeit bestimmt wird, kann es flexibler sein als ein Array mit fester Größe (das im Stack-Speicher alloziert wird).

Ein Beispiel:

int* dynArray;

int size = 10; // kann zur Laufzeit festgelegt werden

dynArray = new int[size];

//... Arbeit mit dynArray ...

delete[] dynArray;

Schau mal ob du die Skalierung und Anordunung "Größe von Text, ..." erhöhen kannst.

Sonst liegt das liegt wahrscheinlich daran dass was du für eine Auflösung auf dem Rechner eingestellt hast. Ich denke mal WQDH und dann ist schon alles recht viel kleiner weil ja sich der gleiche inhalt auf mehr pixel verteilen kann und windows macht dann den ganzen desktop "größer". Wenn du wieder auf 1920x1080 stellst sollte die Sache wieder größer werden.

Also sofern die Richtlinie gilt, dass du maximal 2 unterpunkten darfst und 112 (>100) Punkte hast hast du dein Abitur sicher, ja.

Mit

kannst du zurückrechnen.

Und mit dem 1 m mehr verändert sich der Radius:

Differenz: Somit ist der Draht 15,9 cm über dem Boden gespannt sofern davon ausgegangen wird, dass die Erde eine perfekte Kugel ist.

, da dieser Winkel zwischen Leiterende und Boden ist.

Naja dein Handy ist ein weiterer Faktor neben dem Passwort, das ist erst mal gut.

SMS-Probleme sind von data2309 bereits abgedeckt.

Generell zu 2FA:

Somit braucht der Angreifer im schlimmsten Fall also dein Handy.

Wenn aber ein anderes Gerät in deinem Heimnetzwerk kompromittiert ist, könnte der Angreifer sich über dein vertrautes Netzwerk auch ohne einloggen.

Das liegt daran, dass meist das Heimnetzwerk standartmäßig vom double-check ausgeschlossen ist, du möchtest ja nicht immer wenn du daheim bist 2FA machen müssen. Von wo anders aus kennst du das vielleicht, dass dann der Check kommt.

Auch könnte per Session-Hijacking der Cookie ohne Authentifizierung gestohlen werden, also dass der Angreifer dann eingeloggt ist, sofern ein Netzwerkgerät kompromittiert ist.

Oder dein Handy selbst ist kompromittiert..

Wenn es drei Richtige geben soll, hast du drei der 7 richtigen Lottozahlen auf dem Zettel.

Jetzt gibt es in der Kombinatorik aber verschiedene Möglichkeiten, diese 3 auf die 7 Plätze auf deinem Stimmzettel zu verteilen.

zum Beispiel:

oder

...

Die Wahrscheinlichkeit ist also 3 aus Sieben auszuwählen, demnach

Da nicht unter verschiedenen falschen oder richtigen Zahlen unterschieden wird, ohne Beachtung der Reihenfolge.

Demnach gilt für

was 35 ergibt.

Ich hoffe ich konnte dir helfen.

Du könntest zum Beispiel das automatische Starten der Ausführbaren Datei WerFault.exe verhindern. Dazu benötigst du einen USB-Stick auf den du die Windows ESD-Funktion spielst. Den Installer findest du hier und wählst

Erstellen von Installationsmedien für Windows 11

und das Media-Creation-Tool wendest du dann auf einen USB Stick an, der mindestens 8 GB fasst. Danach kannst du nach diesem Youtube-Video bis 3:30 vorgehen, also von diesem Stick booten und wie im Video gemacht zu einer Explorer-Instanz navigieren (Funktioniert auf Win10 wie Win11). Nun kannst du auf dein File-System mit den nötigen Rechten zugreifen, ohne das kaputte Windows zu starten.

Du hast nun einige Optionen:

- Autostart-Ordner leeren: Falls WerFault.exe keine Windows-Datei ist solltest du diese mit etwas Glück hier finden: C:\Users\BENUTZERNAME\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup .

- Wichtige Daten retten, indem du einen weiteren Stick oder ähnliches verwendest.

- Windows auf Fehler prüfen, oder / und neu installieren.

- auf deinen Stick doch einen Windows-10-Installer aufspielen um Windows 10 anstatt 11 zu installieren, da Win11 noch einige Kinderkrankheiten aufweist.

- mit der Eingabeaufforderung Problembehandlung betreiben.

Ich würde aber empfehlen, Windows erst einmal im abgesicherten Modus zu starten und von da aus Problembehandlung zu betreiben.

Ich hoffe, ich habe dir damit etwas geholfen.

Du kannst zum Beispiel den Punkt

für einen Eckpunkt von ABCD annehmen.

Zum Beispiel:

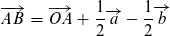

Damit kannst du AB berechnen:

Das führt dann (hier) zum Vektor:

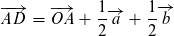

Du kannst noch AD bestimmen:

hier:

Wir erhalten 2 Vektoren über deren Aussage in Länge wir arbeiten dürfen, ohne etwas kaputtzumachen:

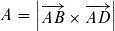

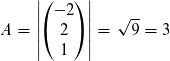

und die Fläche ermitteln:

Am besten ist es, Interferenz zu vermeiden.

Es gibt drei nicht überlappende WLAN-Kanäle im 2,4-GHz-Band (1, 6 und 11). Wenn Sie einen Kanal wählen, der nahe an einem Kanal liegt, der bereits von einem anderen WLAN-Netzwerk in der Nähe verwendet wird, kann dies zu Interferenzen und Leistungsproblemen führen.

Um sicherzustellen, dass eine gelöschte Datei nicht wiederhergestellt werden kann, müssen Sie die Bereiche der Festplatte überschreiben, in denen die Datei gespeichert war. Da Sie den Namen der Datei nicht mehr kennen, ist der beste Ansatz, den gesamten freien Speicherplatz auf der Festplatte sicher zu überschreiben.

Es gibt verschiedene Tools, die Ihnen helfen können, den freien Speicherplatz sicher zu überschreiben. Einige dieser Tools sind:

- CCleaner (Windows) - CCleaner ist ein kostenloses Tool, das nicht nur Ihren PC optimiert und bereinigt, sondern auch eine Option zum sicheren Löschen von freiem Speicherplatz bietet. Um den freien Speicherplatz mit CCleaner zu überschreiben, gehen Sie folgendermaßen vor:

- a. Laden Sie CCleaner von der offiziellen Website herunter und installieren Sie es: https://www.ccleaner.com/ccleaner b. Starten Sie CCleaner und klicken Sie auf "Tools" in der linken Seitenleiste. c. Wählen Sie "Laufwerk wiper" (Festplatten-Wischer) aus. d. Wählen Sie "Nur freien Speicherplatz löschen" und wählen Sie das Laufwerk aus, auf dem die Datei gespeichert war. e. Wählen Sie unter "Sicherheit" die gewünschte Anzahl von Überschreibvorgängen aus (mehr Überschreibvorgänge bedeuten mehr Sicherheit, aber auch mehr Zeit). f. Klicken Sie auf "Wischen", um den Vorgang zu starten.

- BleachBit (Windows, Linux) - BleachBit ist ein weiteres kostenloses und Open-Source-Tool zum Bereinigen und Optimieren Ihres PCs. Es bietet auch eine Option zum sicheren Löschen von freiem Speicherplatz:

- a. Laden Sie BleachBit von der offiziellen Website herunter und installieren Sie es: https://www.bleachbit.org/ b. Starten Sie BleachBit und klicken Sie auf "Datei" und dann auf "Freien Speicherplatz löschen". c. Wählen Sie das Laufwerk aus, auf dem die Datei gespeichert war, und klicken Sie auf "Löschen".

Beachten Sie, dass das Überschreiben von freiem Speicherplatz bei SSDs (Solid-State-Drives) weniger wirksam sein kann als bei herkömmlichen Festplatten (HDDs) aufgrund von Wear-Leveling-Algorithmen und anderen Funktionen. Bei SSDs ist es empfehlenswert, die eingebaute Secure-Erase-Funktion oder den TRIM-Befehl zu verwenden, um den gesamten Laufwerksinhalt sicher zu löschen. Beachten Sie jedoch, dass dies alle Daten auf dem Laufwerk löscht, nicht nur die gewünschte Datei.

Ja, Sie können einen Repeater verwenden, um das WLAN-Signal des Nighthawk EAX80 zu erweitern und die beiden Zimmer in der ersten Etage besser zu versorgen. Der Repeater sollte in der Lage sein, sich drahtlos mit dem Nighthawk EAX80 zu verbinden und das Signal zu verstärken.

Es gibt viele Repeater auf dem Markt, aber da Sie nach einem Netgear-Repeater gefragt haben, empfehle ich den Netgear EX8000 Nighthawk X6S. Der EX8000 unterstützt WiFi 6 und ist ein leistungsfähiger Tri-Band-Repeater, der gut mit Ihrem Nighthawk EAX80 zusammenarbeiten sollte.

Bitte beachten Sie, dass der Netgear EX8000 möglicherweise größer ist als einige andere Repeater. Wenn Sie eine kompaktere Lösung bevorzugen, können Sie sich den Netgear EX6250 anschauen. Der EX6250 ist ein kleinerer und unauffälligerer Repeater, der ebenfalls WiFi 6 unterstützt und mit dem Nighthawk EAX80 kompatibel ist. Die Einrichtung ist ähnlich wie beim EX8000.

- Nach der ersten Halbwertszeit (6,01 Stunden) ist die Hälfte der ursprünglichen Menge vorhanden (50 %).

- Nach der zweiten Halbwertszeit (weitere 6,01 Stunden) zerfällt die Hälfte der verbleibenden Menge, sodass insgesamt nur noch ein Viertel der ursprünglichen Menge vorhanden ist (25 %).

Um die Gesamtzeit zu berechnen, addieren wir die beiden Halbwertszeiten zusammen:

Gesamtzeit = Halbwertszeit * Anzahl der Halbwertszeiten Gesamtzeit = 6,01 Stunden * 2 Gesamtzeit = 12,02 Stunden

Es dauert also 12,02 Stunden, bis von einer Ausgangsmenge Technetiums nur noch ein Viertel vorhanden ist.

Um den Wert der Registry zu ändern, ohne auf Fehler zu stoßen, stellen Sie sicher, dass Sie über ausreichende Berechtigungen verfügen. Sie sollten sich als Administrator anmelden oder den Registrierungseditor als Administrator ausführen:

- Drücken Sie die Windows-Taste, suchen Sie nach "regedit" und klicken Sie mit der rechten Maustaste auf das Ergebnis.

- Wählen Sie "Als Administrator ausführen".

- Navigieren Sie zum angegebenen Pfad in der Registry.

Wenn Sie immer noch Probleme haben, den Wert zu ändern, stellen Sie sicher, dass Sie der Besitzer des Schlüssels sind:

- Klicken Sie mit der rechten Maustaste auf den Schlüssel "ShellFolder" und wählen Sie "Berechtigungen".

- Wechseln Sie zur Registerkarte "Erweitert".

- Klicken Sie auf "Besitzer ändern" und wählen Sie Ihren Benutzernamen oder die Administratorengruppe aus.

- Aktivieren Sie das Kontrollkästchen "Besitzer der Objekte und untergeordneten Container ersetzen", klicken Sie auf "Übernehmen" und dann auf "OK".

- Stellen Sie sicher, dass Sie auch Vollzugriff auf den Schlüssel haben, indem Sie auf der Registerkarte "Berechtigungen" die entsprechenden Berechtigungen setzen.

Nachdem Sie den Wert geändert haben, starten Sie Ihren Computer neu, um die Änderungen wirksam werden zu lassen. Beachten Sie jedoch, dass dies möglicherweise nicht für alle Ordner funktioniert, insbesondere für solche, die von Anwendungen erstellt wurden.

Hier ist eine alternative Methode, um Ordner aus dem Navigationsbereich zu entfernen, ohne die Registry zu bearbeiten:

- Öffnen Sie den Windows-Explorer.

- Klicken Sie mit der rechten Maustaste auf einen leeren Bereich im linken Navigationsbereich und wählen Sie "Ordner und Suchoptionen" oder "Optionen".

- Wechseln Sie zur Registerkarte "Ansicht".

- Scrollen Sie in der Liste der erweiterten Einstellungen nach unten und suchen Sie nach "Geschützte Systemdateien ausblenden (empfohlen)".

- Aktivieren Sie diese Option, um die geschützten Systemdateien auszublenden, und klicken Sie auf "Übernehmen" und dann auf "OK".

LG

Es ist schwierig, einen Cloudspeicher-Anbieter zu finden, der 100 GB kostenlosen Speicherplatz anbietet. Die meisten Anbieter bieten in ihren kostenlosen Plänen weniger Speicherplatz an. Einige der bekanntesten Anbieter und ihre kostenlosen Speicherplatzangebote sind:

- Google Drive: 15 GB kostenloser Speicherplatz.

- Microsoft OneDrive: 5 GB kostenloser Speicherplatz.

- Dropbox: 2 GB kostenloser Speicherplatz (erweiterbar durch Empfehlungen).

- Box: 10 GB kostenloser Speicherplatz.

- pCloud: 10 GB kostenloser Speicherplatz (erweiterbar durch Empfehlungen und Aktionen).

Um 100 GB oder mehr kostenlosen Cloud-Speicherplatz zu erhalten, können Sie entweder mehrere Konten bei verschiedenen Anbietern erstellen oder Angebote nutzen, die zusätzlichen Speicherplatz durch Empfehlungen oder zeitlich begrenzte Aktionen bieten.

Beachten Sie jedoch, dass kostenlose Pläne oft weniger Funktionen und weniger Support bieten als kostenpflichtige Pläne. Abhängig von Ihren Anforderungen und der Sensibilität Ihrer Daten sollten Sie sorgfältig abwägen, ob ein kostenloser Plan ausreicht oder ob ein kostenpflichtiger Plan mit erweiterten Funktionen und Sicherheitsmaßnahmen besser geeignet ist.

Ich hoffe, das hilft dir:

Je nachdem, ob du auf deinem Rechner irgendwelche Schadsoftware selbst ausgeführt hast, (anderweitige Infektion sehr unwahrscheinlich), zum Beispiel freevbucks.exe, :) oder nur E-Mails, die dich mal auf eine täuschend echte Website geführt haben, die dann deine Kontodaten mitgeloggt hat, ist ein anderer Ansatz zu fahren.

Fishing ist hier sogar sehr wahrscheinlich, denn du wurdest regelrecht "überflutet" mit E-Mails. Das ist eine Taktik, mit der versucht wird, z.B. eine echte Bestätigungsmail unter Tausenden unter gehen zu lassen, mit der der Angreifer deine Passwörter ändert. So wird es versucht, herauszuzögern, dass du vom eigentlichen Vorgehen etwas mitbekommst. Dann also Passwörter ändern und 2FA im besten Fall aktivieren.

Wenn du doch mal was auf deinem Rechner ausgeführt haben solltest, stimme ich den anderen zu, neu aufsetzen. Datenrettung dann bitte nur noch offline und über einen USB-Boot (z.B. Media Creatin Tool).

Ich würde an deiner Stelle noch die kleinere SSD M2 nehmen, die hat eine bessere Geschwindigkeit. Damit startet u A dein Rechner mehr als doppelt so schell und handled anderes schneller, als die 1 TB Kinston. Stattdessen einfach noch ne HDD dazunehmen.

Sonst ist das doch ein anständiger Rechner.

streng monoton steigend bzw. fallend: die Steigung ist immer negativ bzw. positiv

monoton steigend bzw.fallend: Die Steigung ist negativ, null und dann aber wieder positiv und andersherum (kein VZW in der Ableitung).